Esta es una breve descripcion de unos comandos muy utiles a la hora de comprobar la configuracion del equipo y de la red en torno a una de estas.

PING

Sirve para comprobar que halla conectividad con otro(s) host en la red, para ver la velocidad del ancho de banda, se da por medio de paquetes de solicitud y respuesta de eco.

ejemplo

PARAMETROS:

- ping [-t] = Ping el host especificado hasta que se pare.

- Control-Intro =Para ver estadísticas y continuar.

- [-a] = Resolver direcciones en nombres de host.

- [-n cuenta] = Número de peticiones eco para enviar.

- [-l tamaño] = Enviar tamaño del búfer.

- [-f] = Establecer el indicador No fragmentar en los paquetes

- [-i TTL] = Tiempo de vida.

- [-v TOS] = Tipo de servicio.

- [-r cuenta] = Ruta del registro para la cuenta de saltos.

- [-s cuenta] = Sello de hora para la cuenta de saltos.

- [-j lista-host] = Afloja la ruta de origen a lo largo de la lista- host

- [-k lista-host] = Restringir la ruta de origen a lo largo de la lista- host.

- [-w tiempo de espera] nombre-destino = Tiempo de espera en milisegundos para esperar cada respuesta.

ejemplo con ping -n

TRACERTNos sierve en el diagnostico de red, siguiendo la pista sde los paquetes, da una estadistica de latencia, determina maximo 30 saltos, los tiempos de repuestas y verifica los errores de las redes conectadas

PARAMETROS:

- tracert [-d] Impide que tracert intente resolver las direcciones IP de los enrutadores intermedios en sus nombres. y hace una lista resumida de los saltos

- [-h ] númeroMáximoDeSaltos] Especifica el número máximo de saltos en la ruta para buscar el destino. El valor predeterminado es 30 saltos.

- [-j] listaHost] Especifica que los mensajes de solicitud de eco utilizan la opción Ruta de origen no estricta con el conjunto de destinos intermedios especificados en listaHost.

- [-w] tiempoDeEspera] Especifica la cantidad de tiempo, en milisegundos, que se espera a que se reciba el mensaje de tiempo excedido de ICMP o de respuesta de eco correspondiente a un mensaje de petición de eco dado. Si no se recibe dentro del período de tiempo de espera, se muestra un asterisco (*). El tiempo de espera predeterminado es 4000 (4 segundos).

- [-R] Especifica que se utilizará el encabezado de extensión de enrutamiento IPv6 para enviar un mensaje de solicitud de eco al host local, utilizando el destino como destino intermedio y comprobando la ruta inversa.

- [-S] Especifica la dirección de origen que se utiliza en los mensajes de solicitud de eco. Este parámetro sólo se utiliza para realizar un seguimiento de direcciones IPv6.

- [-4 ] Especifica que el archivo Tracert.exe solamente puede utilizar IPv4 para este seguimiento.

- [-6] Especifica que el archivo Tracert.exe solamente puede utilizar IPv6 para este seguimiento.

- nombreDeDestino Especifica el destino, identificado por la dirección IP o el nombre de host.

- -? Muestra la Ayuda en el símbolo del sistema.

Ejemplo con -h con un valor de 9

NSLOOKUP:

Para saber si el dns esta resolviendo correctamente los nombres y las ip, consulta la ip de un dns de cierto dominio como google.com o el de nuestro mismo equipo.

NETSTAT

Muestra las conexiones activas de un ordenador tanto entrantes como salientes, también comprueba la configuración y la actividad de la red, la lista esta compuesta por:

PROTOCOLO DIR. LOCAL DIR. REMOTA ESTADO

ejemplo

PARAMETROS

-a Visualiza todas las conexiones y puertos TCP y UDP, incluyendo las que están "en escucha" (listening).

-b Visualiza el binario (ejecutable) del programa que ha creado la conexión.

-e Estadísticas Ethernet de las visualizaciones, como el número de paquetes enviados y recibidos.

-n Se muestran los puertos con su identificación en forma numérica y no de texto.

-o En sistemas Windows XP y 2003 Server, muestra los identificadores de proceso (PID) para cada conexión. Se puede verificar los identificadores de proceso en el Administrador de Tareas de Windows (al agregarlo a las columnas de la pestaña procesos)

-p Muestra las conexiones para el protocolo especificado; el protocolo puede ser TCP o UDP. Si se utiliza con la opción de -s para visualizar la estadística por protocolo, protocolo puede ser TCP, UDP o IP.

-r Visualiza la tabla de enrutamiento o encaminamiento. Equivale al comando route print.

-s Estadística por protocolo de las visualizaciones. Por el valor por defecto, la estadística se muestra para TCP, UDP e IP; la opción -p se puede utilizar para especificar un subconjunto del valor por defecto.

-v En sistemas Windows XP y 2003 Server, y usado en conjunto con -b, muestra la secuencia de componentes usados en la creación de la conexión por cada uno de los ejecutables.

Help y aparecerán los carácteres y su función

Ejemplo con -b y -n

IPCONFIG

Muestra la configuración de red actual del equipo como la direccion ip,la mascara, puerta de enlace y como controlar el servicio de Windows que actua como cliente dhcp.

PARAMETROS:

- /all muestra toda la información de configuración.

- /release libera la dirección IP para el adaptador específico.

- /renew renueva la dirección IP para el adaptador específico.

- /flushdns purga la caché de resolución de DNS.

- /registerdns actualiza todas las concesiones y vuelve a registrar los

nombres DNS.

- /displaydns muestra el contenido de la caché de resolución DNS.

- /showclassid muestra todas las id. de clase dhcp permitidas para este adaptador.

- /setclassid modifica la id. de clase dhcp.

ejemplo con /all

TELNET

Sirve para accedes mediante una red a otra maquina para manejarla remotamente el puerto general es el 23.

PARAMETROS:

El carácter de escape es "CTRL+}"

- c - close cierra la conexión actual

- d - display muestra los parámetros de visualización

- o - open conectarse a un sitio

- set - set establecer opciones (escriba 'set ?' para mostrar lista)

- sen - send envía cadenas al servidor

- st - status escribe la información de estado

- u - unset desactivar opciones (escriba 'unset ?' para mostrar lista)

- ?/h - help muestra información de ayuda

ejemplo de la conexion, esta se hace digitando telnet + la direccion del host a conectar

despues de habernos pedido la contraseña la digitamos y ya estaremos dentro del host definido:

ARP

Protocolo de resolucion de direcciones responsable de encontrar las direcciones fisicas que corresponden a una determinada ip, muestra y modifica las tablas de conversión de direccion ip en dirección mac que utiliza el protocolo ARP.

PARAMETROS

- -a Pide los datos de protocolo actuales y muestra las entradas ARP actuales. Si se especifica inet_addr, sólo se muestran las direcciones IP y física del equipo especificado. Si existe más de una interfaz de red que utilice ARP, se muestran las entradas de cada tabla ARP.

- inet_addr Especifica una dirección de Internet.

- -N if_addr Muestra las entradas ARP para la interfaz de red especificada por if_addr.

- -d Elimina el host especificado por inet_addr. inet_addr puede incluir el carácter comodín * (asterisco) para eliminar todos los hosts.

- -s Agrega el host y asocia la dirección de Internet inet_addr con la dirección física eth_addr. La dirección física se indica como 6 bytes en formato hexadecimal, separados por guiones. La entrada es permanente.

- eth_addr Especifica una dirección física.

- if_addr Si está presente, especifica la dirección de Internet de la interfaz para la que se debe modificar la tabla de conversión de direcciones. Si no está presente, se utilizará la primera interfaz aplicable.

ejemplo con -a

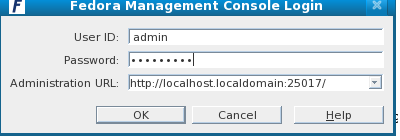

SSH

Es el nombre de un protocolo y del programa que lo implementa, sirve para acceder a maquinas remotas a traves de una res. Puede redirigir el trafico de x para ejecutar programas graficos si tenemos un Server x arrancado, tambien permite copiar datos de forma segura, gestionar claves por un canal seguro tunelizado.

M

ediante este protocolo se pueden copiar archivos, visualizar contenido de éstos, actualizar el sistema, reiniciar el pc, y muchas cosas más. Para la conexión mediante SSH se necesita tener la máquina encendida  y además que se encuentre corriendo el demonio servidor de SSH.

y además que se encuentre corriendo el demonio servidor de SSH. Necesitamos instalar el paquete ssh en Ubuntu, el cuál nos instala el cliente de ssh y el servidor ssh. Una vez instalado esto podemos verificar que se esté ejecutando con el comando:

$ ps -ef | grep sshd

root 29080 1 0 12:09 ? 00:00:00 /usr/sbin/sshd

natalia 29154 29087 0 12:11 pts/4 00:00:00 grep sshd

La primer línea nos indica que el demonio esta activo. Se pueden configurar varias opciones del servidor de SSH editando el archivo /etc/ssh/sshd_config, por ejemplo para cambiar el puerto por el cuál trabaja. como en este caso ya que pueden tiener bloqueado el puerto por defecto de donde lo hagas como aqui en el sena (puerto 22).

Podemos loguearnos de forma remota en nuestro equipo utilizando cualquiera de las cuentas de usuario que tengamos creadas en el sistema. por ejemplo tengo una únicamente “natalia”. Tenemos varias formas de hacerlo:

SSH desde un sistema Linux:

La manera más sencilla de hacerlo es, si estamos en un entorno gráfico abrimos una consola y tipeamos:

$ ssh usuario_remoto@ip_remota

Por ejemplo, desde la otra PC que tengo en red:

$ ssh manuel@10.0.0.5

natalia@10.0.0.5’s password: