Este es un nuevo tema de adminitracion de las redes, el cual trata de gestiónar grandes directorios de usuarios y recursos. Está basado en un protocolo de código abierto, llamado LDAP con esta herramienta se da soporte en tolerancia a fallos y alto rendimiento; Escalabilidad; Sincronización de usuarios y grupos con el 'Directorio Activo' de Microsoft; Compatible con LDAPv3; Menú gráfico para la gestión de usuarios, grupos y servidor. Bajo mi punto de vista es un sistema que puede competir con el susodicho Directorio Activo de Microsoft y restarle cuota de mercado; por lo que poco a poco el software libre sigue abriéndose camino.

CARACTERISTICAS mas IMPORTANTES

Multi-master de replicación

ES la capacidad para escribir en dos o más maestros al mismo tiempo, con la aplicación automática de la resolución de conflictos, en lugar de sólo tener un capitán en un momento caliente con tolerancia a fallos. proporciona una alta disponibilidad para el servicio de directorios de ambas operaciones de lectura y escritura También puede utilizar la replicación fraccional para restringir los atributos que se replican (por ejemplo, si usted no desea que determinados datos para estar presentes en una réplica). EN ESTE ENLACE SE DESCRIBE EXAHUSTIVAMENTE TODO EL PROCESO DE REPLICACION

http://directory.fedoraproject.org/wiki/Howto:MultiMasterReplication

Sincronización de Microsoft Windows

El usuario, grupo, y la contraseña la información puede ser sincronizado con un Active Directory (2000 y 2003) y el controlador de dominio con un controlador de dominio NT4.

SSL / TLS

SSLv3/TLSv1 proporciona comunicaciones seguras a través de la red entre ellos con sistemas de cifrado de hasta 256 bits de cifrado. Los clientes pueden utilizar certificados para la autentificación sujeto a LDAP identidad cartografía. Apoya la operación startTLS LDAP QUE permite el uso de la criptografía de forma no segura puerto. FDS utiliza Mozilla NSS como el motor criptográfico.

SASL - SASL

Un método para añadir soporte para autenticación basada en conexión a los protocolos. Especialmente útil en conjunción con Kerberos, permitir el uso de Kerberos para autenticar las credenciales para el directorio.

En la línea de configuración y gestión

Casi todos configuración del servidor y la gestión se puede hacer en línea, a lo largo de LDAP, incluidos los de importación / exportación / backup / restore - no el tiempo de inactividad.

Tarea invocación a través de LDAP

Fedora DS proporciona una entrada especial denominada tareas = cn, cn = config con varios sub-entradas para cada tipo de tarea apoya: cn = importación; cn = exportación; cn = copia de seguridad, restaurar = cn; cn = índice. La creación de una entrada en virtud de uno de estos sub-entradas hace que el servidor de directorio invoQUE dicha operación. Los parámetros se pasan a la operación que atribuye a la entrada (por ejemplo, el nombre del archivo LDIF para exportar a). Información de estado se reporta como atributos de entrada que permite a los clientes la consulta de estado de tarea y la conclusión.

Contraseña política y de bloqueo de cuenta

Le permite definir un conjunto de normas que rigen la forma en contraseñas y cuentas de usuario son gestionados en el servidor de directorio. Contraseña política puede aplicarse a todo el servidor, un sub árbol, o un único usuario, independientemente de granularidad se desea.

Cuenta Inactivación

Permite al administrador para inactivar una cuenta, para evitar que el usuario de poder acceder al sistema, preservando al mismo tiempo la información del usuario para su uso posterior o re-activación.

Encadenar y referencias

Aumenta la potencia de su directorio de almacenamiento de una vista lógica de su directorio en un único servidor, manteniendo al mismo tiempo datos sobre un gran número de servidores de directorio, de forma transparente para los clientes. Encadenar puede ser usado en conjunción con la entrada de distribución para distribuir las entradas a un sufijo entre muchos servidores, por lo que un sufijo puede tener la apariencia de la celebración de cientos de millones de entradas. Por ejemplo, usando un hash de la userid, o un rango alfabético, o cualquier número de regímenes.

LA INSTALACION

Ahora nos hemos metido con la instalacion de FDS y de este proceso me han surgido varios panoramas los cuales quiero describir partiendo desde la descarga del paquete(s) por lo que trabaje en la version 9 de fedora no tuve mayor complicacion con java y apache pues a partir de la versión 1,0 Fedora Directory Server no incluye un entorno de ejecución Java la cual es exigida por la administración del servidor y la consola.

Primeramente debemos de descargar el paquete que nos permita instalar el FDS en el link: http://directory.fedoraproject.org/wiki/douwnload/fedora-ds-1.0.4-1.FC6.i386.opt.rpm

la instalacion del paquete se me facilito con rpm :

- Rpm –Uvh /Descargas/fedora-ds-1.0.4-1.FC6.i386.opt.rpm

1 . conclusion

Fedora Directory Server tiene la capacidad de manejar múltiples dominios en una misma interfaz de administración, a esto se le conoce como Gestión de Instancias

FDS se instala por defecto en el directorio /opt/fedora-ds allí encontrará los archivos de instalación y administración, así como cada una de las instancias que posteriormente vamos a crear, debe haber al menos una(1) instancia creada en la instalación inicial y se representa con el nombre de directorio /opt/fedora-ds/slapd-/.

luego nos pide que corramos un script para completar la instalación y prender el servidor

- /opt/fedora-ds/setup/setup

en sintesis este script de instalación pide una serie de preguntas, e incluso comprueba si el sistema puede hacer frente a la espera de carga. en este paso es donde se debe prestar mas atencion y de donde he sacado mas conclusiones.

primeramente debo decir que escogi una instalacion tipica:

los parametros que depronto se nos dificultaron interpretar bien por el idioma, pero que debemos tener claros se resumen

- Hostname to use (default: localhost.localdomain) en donde de debe especificar el nombre del equipo y del dominio que vamos a elegir

conclusion

debes tener muy claro el nombre del equipo y del dominio los cuales deben estar definidos en /etc/hosts y en /etc/sysconfig/network para que luego cuando estemos corriendo el apache no sea impedido con un error al comunicarse con el localhost y seguidamente deje iniciar el servidor de directorio.

- server user ID to use (default: nobody)

- server group ID to use (default: nobody) a continuacion nos solicita un nombre de usuario, que debe estar registrado en el equipo y ser usado en el Directory Server.

conclusion

El programa de instalación crea dos usuarios admin. Uno para la administración del servidor (esto será como un usuario "admin"). El otro es para el servidor de directorio propio (conocido como la "raíz DN" en OpenLDAP). Será un usuario, como "cn = Directory Manager". Es necesario recordar las contraseñas para ambos de estos usuarios

puede que nos muestre un error de dependencias, porque el Fedora-ds necesita de unas librerías para ser instalado de manera correcta estas son :

conclusion

si deseas las descargas en el clic en el link: http://rpmfind.net/linux/RPM/

en este pantallazo

nos pregunta que si deseamos registrar este software con una configuración de FDS ya existente

ü En la siguiente pantalla nos pregunta si queremos guardar en nuestro almacén de datos en otro Directory Server, por defecto lo dejamos en blanco, ya que vamos a guardar nuestra base de datos en el Directory Server que estamos creando.

- directory server network port (389): Luego nos da la opción de cambiar el puerto estándar por el cual corre el Directory Server, que, estando como súper usuario nos asigna el 389, si no estamos como Root, nos asigna un puerto superior a 1024.

conclusion

En lugar de utilizar los puertos de administración seleccionados al azar es mejor elegir un número de puerto. A menudo escoger 7006.Puede cambiar el puerto editando el fichero / opt / fedora-ds / admin-serv / config / server.xml. Por defecto, las conexiones con el puerto administrador son sólo posibles a partir del dominio local - esto puede ser fijado en la parte de la consola de administrador de servidor, pero el servidor debe ser reiniciado después.-Estos son los puertos para una comunicación con los controladores de dominio: - Ligero Protocolo de acceso a directorios (LDAP); el puerto TCP 389, SSL para el puerto TCP 686.

- Sitio de replicación LDAP comunicación; el puerto TCP 379

- Catálogo Mundial de comunicación LDAP; el puerto TCP 3268, SSL para el puerto TCP 3269.

ü Cada instancia de un servidor de directorio requiere un identificador único.

Pulse Enter para aceptar el valor por defecto, o en otro tipo de nombre y pulse

enter

- Identificador de servidor de directorio [equipo1]:

ü Por favor, introduzca el ID de administrador para la configuración de Fedora

servidor de directorio. Este es el ID suelen utilizar para acceder a la consola. Se le pedirá también la contraseña.

Fedora configuración de servidor de directorio

- administrador ID [admin]:

ü Después nos muestra la siguiente pantalla, donde nos da la opci ón de registrar un usuario que administrará el FDS:

ón de registrar un usuario que administrará el FDS:

conclusion

El programa de instalación crea dos usuarios admin. Uno para la administración del servidor (esto será como un usuario "admin"). El otro es para el servidor de directorio propio (conocido como la "raíz DN" en OpenLDAP). Será un usuario, como "cn = Directory Manager". Es necesario recordar las contraseñas para ambos de estos usuarios

- adminitration port (27015): se pide que especifique el puerto por el cual se quiere que corra la consola adminitrativa

conclusion

lo mejor sería poner el puerto manualmente, ya que cuando se reinicia el equipo el puerto cambia aleatoriamente.

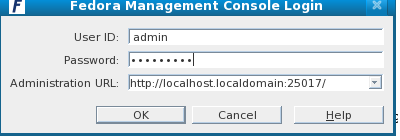

al finalizar la instalacion del FDS seguidamente ejecutamos- ./startconsole -u admin -a http://localhost.localdomain:25017/

conclusion

esto es para iniciar la consola por lo cual se debe tener muy en cuenta cual fue el puerto asignado para este proposito 1.

Hay dos interfaces de administración:

Basados en la Web

Esto es muy básico. Simplemente permite iniciar / detener servicios, control de estado, registros, etc Puede llegar a ella apuntando su navegador web en el puerto de administración en el servidor de directorio. Se tiene que ingresar en el "admin" código de acceso que ha creado durante la instalación.

Consola de administración

Este habla con el Servidor de Administración, así como directamente al servidor de directorio. Puede utilizar esto para añadir / modificar usuarios, grupos, tes, etc

cd / opt / fedora-ds

. / startconsole-x nologo

para terminar, este nos debe aparecer la ventana que nos dejara iniciar la consola grafica asi